SEO teljesítmény és a céges weboldalad biztonsága közötti kapcsolat

A személyes adatok és a pénzügyi biztonság a kiberbiztonság központi témája, de a SEO teljesítmény számára mennyire befolyásoló mindez?

ℹ️ Modern korunk vállalkozásai számára kiemelt fontosságú, hogy helyet szerezzenek a Google első oldalán, tehát nem utolsó szempont a SEO biztonság, amely a SEO teljesítmény legaktívabb ráhatója.

Organikus forgalmat, nagy értékű leadeket és megnövekedett profitot generál, ezért fektetünk annyi erőfeszítést a webhelyek tervezésébe és egy bonyolult e-kereskedelmi SEO stratégia kidolgozásába.

A SEO biztonság koncepciója, a Google szemüvegén keresztül azonban kettős. Ugyanis nagy hangsúlyt fektet a saját felhasználói bázisának védelmére. Amennyiben egy weboldal gyenge biztonsággal rendelkezik és kitett a különböző kibertámadásoknak, akkor nagyon rossz SERP értéket kaphat.

A SERP jelentése

Ez a rövidítés a Search Engine Results Page szavakból tevődik össze, ami azt a listát jelenti, amit a Google keresőgép generál számodra, amikor keresést hajtasz végre rajta.

Könnyű belátni, hogy a cégek, a KKV szektor számára a SERP pozíció igencsak húsbavágó, hiszen ennek rossz értéke az üzleti bevételek egyik gyilkosa. Egyes esetekben a webhely teljes mértékben feketelistára is kerülhet.

A nem megfelelő SEO biztonság hatásai az alábbiak lehetnek:

- weboldal leállás

- a cég hírnevének csorbulása

- szenzitív jellegű adatokat szerezhetnek a különböző kibertámadások

- s természetesen az ezzel együtt járó pénzügyi veszteség

Hogyan hatnak a kibertámadások a SEO teljesítmény rovására?

Egyre növekszik a SEO spamtámadások száma – a Sucuri dokumentálta, hogy 2019-ben ügyfeleik webhelyeinek csaknem 62%-a tartalmazott SEO spamet.

SEO spam a SEO teljesítmény negatív befolyásolója

A SEO spamtámadások során a hackerek a meglévő sebezhetőségeken keresztül – általában SQL-injection által – teljesen legitim weboldalakhoz jutnak hozzá.

A hacker stratégia, spam jellegű kulcsszavakkal és linkekkel tölti fel a legitim webhelyt, lényegében egy hivatkozáskészletté alakítva azt azzal a céllal, hogy a felhasználókat a saját rosszindulatú webhelyükre irányítsa át!

A spam támadásoknak komoly 🔗 SEO következményei vannak. Jelentős hírnévkárosodást okoz, árt a gyanútlan felhasználóknak, és a feledés homályába süllyeszti azt az organikus keresési rangsort, amit anno a cég kiharcolt saját weboldala számára.

Itt lejjebb, a fenti diagram csupán azon kifejezéseit írom le, amelyekről úgy gondolom az átlag számára talán nem magától értetődő. ⬇️

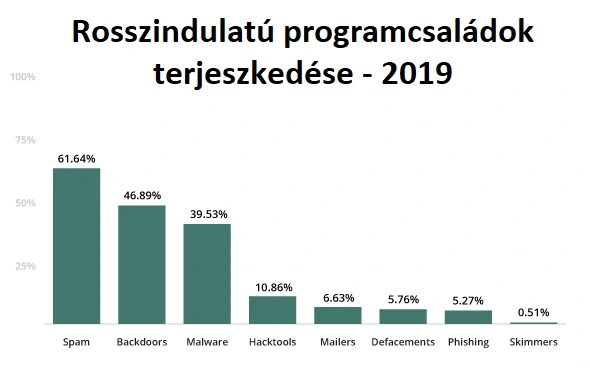

Backdoors jelentése

Olyan támadó program, amely összeköttetést biztosít a támadó és a megtámadott számítógép között, a megtámadott tudomása és engedélye nélkül adatokat tölthet le, ill. átveheti a megtámadott gép vezérlését.

Defacements jelentése

A defacements valójában a legdurvább támadások egyike. A támadást a webszerver DocumentRoot könyvtárára összpontosítja. Az angol nyelvű szakszavakat sokszor nagyon nehéz a magyar nyelvbe átültetni, de talán a honlaprongálás lehet a legtalálóbb fordítása. Ilyen támadásokhoz gyakran használnak fel, úgynevezett „exploit” kódot.

A támadás lényege, hogy miután már a webszerver DocumentRoot könyvtárában szabadon garázdálkodhat, a weboldal nyitóoldalát simán letudja cserélni a támadó olyan tartalomra amilyenre csak akarja.

A támadó részéről itt az égvilágon semmilyen manuális beavatkozás nincs. Ezeket a negatív tartalomátírásokat a weboldalakon előre megírt káros kódsorok hajtják végre, amelyek járványszerűen futnak végig a sebezhető oldalakon, akár irreleváns tartalmat ott elhelyezve.

A honlaprongálás megelőzésére szokták javasolni az FTP és SSH hozzáférések jelszóinak rendszeres cseréjét. Mondjuk a profit web szerver szolgáltatók, amelyek virtuális webszervereket biztosítanak ügyfeleik részére, már csak biztonsági okokból sem adnak SSH hozzáférést.

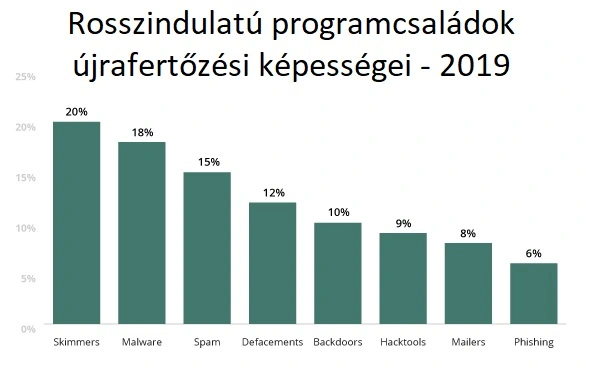

Mit is jelent az a skimmers?

Általánosságban elmondható, hogy olyan rosszindulatú kódok, amelyek beágyazódnak egy feltört e-kereskedelmi webhely fizetési folyamataiért felelős oldalába.

Elsődleges céljuk a hitelkártya-adatok és egyéb fizetési információk ellopása❗

Az ilyen típusú rosszindulatú programok valós veszélyt jelentenek a cég ügyfeleinek pénzügyi biztonságára. Viszonylag nehéz felismerni, mivel ezeket a rosszindulatú kódokat általában JavaScript formájában fecskendezik be, és a gyakorlatlan szem számára nehéz lehet észrevenni. Valójában előfordulhat, hogy a skimmers-t tartalmazó feltört webhelyek semmilyen jelét nem mutatják annak, hogy feltörték őket, amíg nem késő.

Csak amikor valaki észreveszi a rosszindulatú kódot, vagy amikor az ügyfelek jelenteni kezdik, hogy hitelkártyaadataikat ellopták, azokkal visszaéltek, szokott kezdődni az intenzív kutakodás ebben a témában. Pedig, ez már eső után köpönyeg.

A Google fentiekben már említett feketelistája

Ha egy hackernek sikerül HTML, JavaScript vagy PHP átirányítási kódokkal beillesztenie a webhelye oldalait, akkor a Google rettegett feketelistájára kerülhet a megtámadott weboldal.

Ahogy fentebb kifejtettem, ezek a káros kódok arra szolgálnak, hogy a felhasználókat rosszindulatú programokat terjesztő vagy adathalász (phising) webhelyekre irányítsák át. A felhasználóknak okozott károk elkerülése érdekében a Google automatikusan feketelistára helyezi az ilyen betámadott weboldalakat – néha figyelmeztetés nélkül.

Mivel a legtöbb webhelytulajdonos számára a Google a forgalom fő forrása egyelőre, a 🔗Presearch folyamatos térnyerése mellett is, a keresőóriás feketelistájának következményei egy vállalkozás számára pusztítóak lehetnek.

Fontos azonban megjegyezni, hogy a Google csak a fertőzött webhelyek 90%-át jelzi. Pontosan ezért érdemes gyakran ellenőrizni webszerverünket és az előzetes szükséges óvintézkedéseket megtenni.

Mi egy cég hírnevének leghatékonyabb befolyásolója?

Az emberi tényezőnél nincs jobb erőforrás a világon 😉 Ha egy felhasználónak pozitív tapasztalatai vannak szolgáltatásunkkal, weboldalunkkal kapcsolatban, akkor esetleg a Google Cégem vagy a Google Térkép oldalakon ezt tudatja is mindenkivel.

Rossz webhely-értékelések!

Viszont garantálom, hogy annak sokkal nagyobb a garanciarendszere, amikor egy felhasználónak negatív tapasztalata van, valamely online szolgáltatásunk vonatkozásában. Ekkor ugyanis, szinte 100%, hogy a fenti szolgáltatások valamelyikén, esetleg a közösségi hálózatokon, szétkürtöli bánatát.

Rosszindulatú feltérképezések?

A keresőmotorok, robotokat használnak feltérképezési, indexelési és rangsorolási célokra, ezért normális, ha jelentős feltérképezési tevékenység zajlik a webhelyed körül.

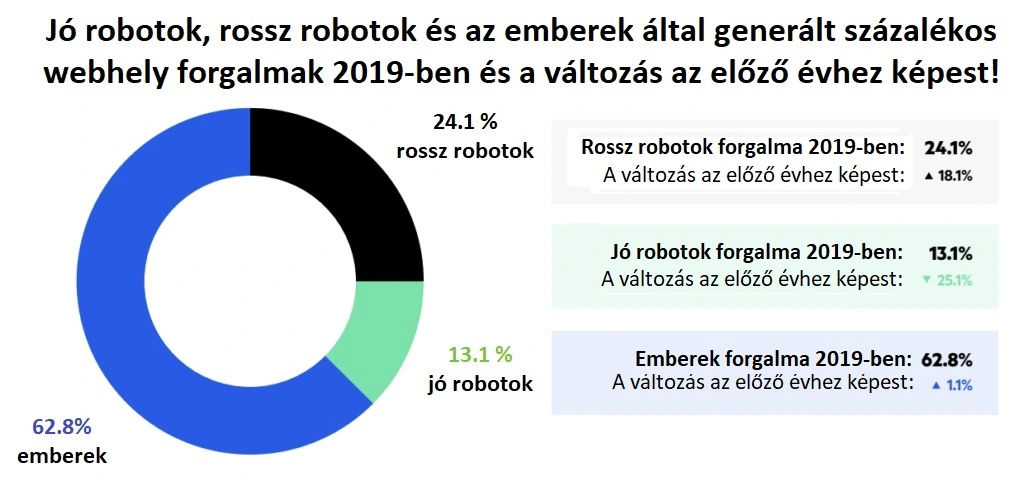

Azonban nem minden bot barátságos – az Imperva Bad Bot Report kimutatta, hogy a rosszindulatú robotok a webhely forgalmának 24%-át tették ki 2019-ben. Jut eszembe, ennek kapcsán talán érdekelhet Téged az 🔗 „Így tiltsd le a rossz robotokat” hajdani publikációm.

A 2020-as Bad Bot jelentés legfontosabb megállapításai:

A pénzügyi szolgáltatási ágazatot sújtották leginkább a rossz robotok! A legtöbb rossz bot forgalommal rendelkező 5 iparág közé tartozik a pénzügyi szolgáltatások (47,7%), az oktatás (45,7%), az IT és releváns szolgáltatások (45,1%), különböző piacterek (39,8%) és a kormányzati szektor (37,5%).

Miként lehet javítani a webhely biztonságán a SEO védelme érdekében?

Számos intézkedést megtehetsz vállalkozásod online biztonságának megőrzése érdekében. A HTTPS, a VPN és az erős jelszavak alkalmazása mellett,

itt van néhány további webhelybiztonsági intézkedés, amelyet érdemes végrehajtani❗

✅ Végezz rendszeres webhely-sérülékenység-ellenőrzést

Ha szakember szolgáltatásainak igénybevétele nem lehetséges, az online sebezhetőség-ellenőrző eszközök hatékonyan feltárják webhelyed infrastruktúrájának gyengeségeit.

Tájékoztathat egy sor biztonsággal kapcsolatos problémáról:

- például lejárt tanúsítványokról,

- elavult protokollokról,

- vegyes tartalomról stb.

A biztonság maximalizálása érdekében hajts végre sebezhetőségi auditokat a technikai keresőoptimalizálási auditok mellett.

✅ Rendszeresen végezz hálózati auditokat

A hálózatbiztonsági ellenőrzés magában foglalja a statikus és tevékenységgel kapcsolatos adatok jelenlegi és lehetséges biztonsági kockázatok kiértékelését. A statikus adatok magukban foglalhatják az operációs rendszer és a házirendek állapotát, míg a tevékenységekkel kapcsolatos adatok olyan dolgokra vonatkoznak, mint a felhasználói bejelentkezési tevékenység, az adathozzáférés és az átvitt fájlok.

A hálózatbiztonsági auditok feltárhatnak olyan kockázatokat, mint elavult rendszercsomagok, a rossz tűzfalkonfiguráció és az elavult biztonsági szabályzatok, amelyek mindegyike növeli a támadások kockázatát.

A rendszeres auditok egyre fontosabbá váltak, ahogy reagálunk a folyamatosan változó innovációra. Minden alkalommal, amikor szolgáltatásként (SaaS) eszközként bevezeted a legújabb hardvert vagy szoftvert az infrastruktúrádba, új végpontot hozol létre, amely potenciális biztonsági kockázatot jelent.

A rendszeres ellenőrzések végrehajtása megakadályozza, hogy a támadók kihasználják a rendszeredben lévő lyukakat, miközben vállalkozásodat mégis trendi módon fejlesztheted.

✔️ Tűzfal használata bármilyen CMS-t is használj, nagyon ajánlatos!

A tűzfal elengedhetetlen a kiszolgáló biztonságához, mivel segít megvédeni a hálózatot a nem kívánt forgalom, az illetéktelen hozzáférés és a rosszindulatú szoftverek ellen. Vállalkozásod méretétől és biztonsági követelményeitől függően akár hardveres, akár szoftveres tűzfalba is fektethetsz.

A felhőalapú üzleti modellt alkalmazó vállalkozások, mint például a SaaS-cégek, többet profitálnak a felhőalapú tűzfalból, amely jelentős perembiztonságot kínál.

Függetlenül attól, hogy milyen típusú tűzfalat használsz, győződj meg arról, hogy megfelelően van konfigurálva.

Tűzfal bővítmények léteznek például a WordPress CMS számára?

Azért említettem meg ezt példának, mert a WordPress motor az egyik leggyakoribb és legelterjedtebb tartalomkezelő rendszer. Ebben a témában rendszerint az ingyenes változatok nem igazán vezetnek eredményre. A malcare.com több szolgáltatással is bír, de itt van például a 🔗malcare.com tűzfal bővítmény megoldása amit szemrevételezhetsz.

Céges keretek között, amikor emberek szenzitív adatait kezeled, fizetési folyamatokat bonyolítasz lesz, felejtsd el az ingyenes megoldásokat. Minden üzletre áldozni kell alapon 😊

✔️ Behatolásérzékelő rendszerek (IDS) használata

Az IDS a tűzfalhoz hasonlóan működik, különös tekintettel a valós idejű forgalom figyelésére a rosszindulatú tevékenységek és a behatolási kísérletek szempontjából. Képes észlelni a forgalmi mintákat és a támadások gyakori szignatúráit, és nem csak blokkolni tudja ezeket a próbálkozásokat, hanem figyelmezteti a rendszergazdákat minden ilyen gyanús viselkedésre.

Az IDS-t a tűzfal után kell elhelyezni a második szintű biztonság biztosítása érdekében!

☑️ Víruskereső és kártevő-ellenőrző szoftverek használata ajánlott

A vírus- és kártevő-ellenőrzők minden biztonsági stratégia alapját képezik, hogy felismerjék a fertőzött kódokat és fájlokat. Nemcsak figyelmeztetnek, ha bármit találnak, hanem karanténba helyezhetik és eltávolíthatják a fertőzést. Az ütemezett vizsgálatok futtatása a kiberbiztonság általános bevált gyakorlata. Fentiekben adtam tippet tűzfal WordPress számára, annak a cégnek a komplex szolgáltatásába tartozik a vírus és malware eltávolítás is.

Erősítsd meg a WordPress biztonságát

Természetesen a 🔗 CMS ellenállóvá tétele akkor is kritikus fontosságú, ha Drupalt, Joomlát vagy Magento-t használsz.

Ha azonban a WordPress CMS-ét használod, mint a webhelytulajdonosok túlnyomó többsége, elengedhetetlen, hogy fokozottan ügyelj a biztonsági intézkedésekre❗

A Sucuri arról számolt be, hogy 2019-ben a CMS-fertőzések elképesztő 94%-a a WordPress infrastruktúráján történt. Ennek az az oka, hogy a támadók köztudottan a WordPress-t veszik célba, különösen a tervezéstől eltérő sérülékenységekre és az elavult szoftverekre vadásznak.

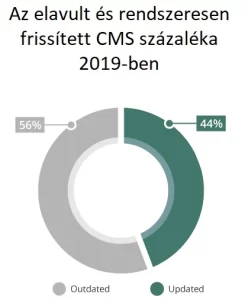

🤔 Sajnálatos módon arra is fény derült, hogy az összes CMS-alkalmazás aggasztó 56%-a elavult volt a fertőzés időpontjában.

Beépülő modulok (plugin – theme) rendszeres frissítése

A beépülő modulok fejlesztői folyamatosan frissítik a bővítményeket és a sablonokat a hibák és sebezhetőségek kijavítása érdekében. Ha nem frissíted ezeket a szoftverkiegészítéseket, akkor a támadók kihasználhatják ezen elavult verziók sebezhetőségét, és behatolhatnak webhelyedre. Gyakori kibertámadás, amikor egy hacker eltéríti egy webhely Simple Mail Transfer Protocol (SMTP) alkalmazásait, hogy spameket küldjön.

Képzeld el, amikor egy B2B vállalat, e-mail marketing automatizálást használ a SaaS-hez. Ha az ügyfelek sok spam üzenetet kaptak a vállalkozás e-mailjéből, akkor hajlamosak lehetnek azt hinni, hogy a vállalat SaaS-terméke ugyanolyan „biztonságos”, mint a webhelye, s eszük ágában nem lesz igénybe venni a szolgáltatásokat.

A jó SEO teljesítmény biztosításának konklúziója

Amikor a kiberbiztonságról van szó, mindig a megelőző stratégia a legjobb stratégia.