Google Authenticator használata

Google Authenticator használata, legalábbis így ajánlom a legutóbbi 2023. április végén történt frissítés után 👇

✅ A Google Authenticator használata sokak számára érdekes és fontos. Az emberek rengeteg alkalmazáshoz, különösen a pénzügyi applikációkhoz használják, egyfajta kétlépcsős azonosítás részeként.

📣 Most április hó végén egy frissítést eszközölt a Google. Megér egy misét, cikkem erről fog szólni. Szerintem Kedves Olvasóm jelen ✍️ írásomból is szintén rá fog eszmélni,

hogy a kényelemnek mindig ára van 😉

📥 Google Hitelesítő letöltés

iOS ➡️ letöltés itt

Android ➡️letöltés itt

A Google Authenticator használata esetén most az egyik legfontosabb tudnivaló, hogy támogatja a Google fiókok szinkronizálását❗

Kérdés az, mennyire éri meg❓

ℹ️ Kedvenc monstrum vállalatunk bejelentette, hogy az egyik legfontosabb visszajelzés, amelyet az évek során a felhasználóktól 👂hallottak, az volt,

😕 hogy bonyolult az elveszett vagy ellopott eszközök kezelése, amelyekre telepítve volt a Google Authenticator.

Mivel a Hitelesítőben az egyszeri kódok csak egyetlen eszközön voltak tárolva, az eszköz elvesztése azt jelentette, hogy a felhasználók elveszítették a képességüket minden olyan szolgáltatásba bejelentkezni, amelyen beállították a 2FA-t a Google Authenticator segítségével.

Nagy hévvel ecseteli a cég, hogy

ezzel a frissítéssel

megoldást kínál erre a problémára, és tartósabbá teszi az egyszeri kódokat azáltal, hogy biztonságosan tárolják azokat a felhasználók Google-fiókjában. Ez a változás azt jelenti, hogy a felhasználók jobban védettek a kizárással szemben, és a szolgáltatók számíthatnak arra, hogy a felhasználók nem veszítik el a hozzáférésüket, ami növeli a kényelmet és a biztonságot.

Jaj, na igen, kényelem és biztonság, ettől féltem én is, teszem ezt már hozzá mindezt a saját mondataimmal.

Mindenesetre azért az én véleményem / eszmefuttatásom is közreadom, s aztán mindenki döntsön úgy ahogy szeretne. ⬇️

🤔 Google Authenticator használata során amikor frissítünk, legyünk csak óvatosak azzal a felhőalapú szinkronizálással, s éljünk annak lehetőségével, hogy kihagyjuk

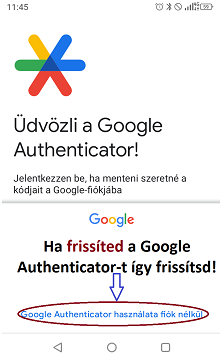

✅ A frissítés után, az első használat során, megjelenik egy felszólítás, amely arra kéri a felhasználót, hogy kapcsolja össze az OTP-ket Google-fiókjával❗

Mi is értendő OTP alatt?

One Time Password értendő, azaz azokra az egyszer használatos random jelszavakra utal, amelyet ügye eddig is a Google Authenticator programban kezeltünk.

Ha nem kattintasz rá arra amit jeleztem

szinkronizálni fogod a Google Authenticator-t a Google fiókoddal, azaz oda lesz elmentve minden, s őszintén megmondom, nem egy életbiztosítás. Szóval a Google Hitelesítő programja „Cloud Sync” funkcióval együtt frissül.

Ha rákattintasz arra amit jeleztem

azaz az általam bekarikázott szövegre, elkerülhető, hogy a Google Authenticator-ban szereplő kódok szinkronizálódjanak a Google fiókoddal. Frissítés után ha nincs szinkronizálva, köszönhetően annak, hogy rákattintottunk erre a gombra, akkor láthatjuk is, mert a szinkronizálást szimbolizáló felhő át lesz húzva az applikáció jobb felső sarkában.

A frissítés után szinkronizálni a Google fiókkal meglátásom szerint az alábbiak szerint nem egy életbiztosítás:

1. Ha valaki feltöri a Google fiókod, nagyon könnyen hozzáférhet az összes létező és elmentett OTP-hez, ezáltal például a pénzügyeid nagy része felett átveheti a kontrollt.

2. Hiányolom a végponttól végpontig történő titkosítás meglétét. Ennek eredménye pedig az, hogy amikor a Google Auhenticator-ban szereplő OTP-k átutaznak a felhőbe, igazából kódolatlanul mennek, a másik pedig, hogy a Google számára ezek nem lesznek titkosítva, látni fog mindent. Röviden értekeztem már erről a végponttól végpontig történő titkosítás lényegéről pont az 🔗 email titkosítás gyorstalpalója című cikkemben.

//Szerkesztői megjegyzés : a Google Auhenticator-nál már annyi változás van, hogy amikor a kulcsaidat szinkronizálod a felhőalapú tárolással, akkor 2024 augusztusától végponttól végpontig (E2E) titkosítással megy végbe a folyamat. Így az eredeti publikációmban az idő előrehaladtával ez az említett 2. pont már nem játszik❗– felülvizsgálva : 2024.11.16.

🔭 Igazából a 🔗 Mysk szoftver cég lett figyelmes az alábbiakra,

a Twitter bejegyzésüket fontosnak tartom megmutatni Nektek is, a cég meg alapvetően tökéletes, hisz .blog kiterjesztést használ, s ez így már önmagában roppant jó ízlésre vall 😜:

Google has just updated its 2FA Authenticator app and added a much-needed feature: the ability to sync secrets across devices.

TL;DR: Don’t turn it on.

The new update allows users to sign in with their Google Account and sync 2FA secrets across their iOS and Android devices.… pic.twitter.com/a8hhelupZR

— Mysk 🇨🇦🇩🇪 (@mysk_co) April 26, 2023

A fenti Twitter posztból kiderül, hogy a cég több aspektusból is vizsgálta a problémát:

- Rávilágított arra, hogy egy adatvédelmi incidens során, az összes OTP-hez hozzáférhetnek,

- de ugyanakkor marketing szempontból is kiemelte, hogy a 2FA QR kódok tartalmazzák azt az információt is, hogy milyen szolgáltatáshoz van hozzárendelve, s ezt a Google a személyre szabott hirdetéseknél fel is használhatja.

Továbbá a Mysk azt is kiemelte, hogy az adatexportálás során a 2FA -nak nincs semmi nyoma, ami azért is érdekes, mert ezzel az eljárással a Google fiókhoz kapcsolódó összes adatot meg kell(ene) tudni szerezni.

💭 Vajon létezhet a Google-nél, egy ilyen nagy és híres neves cégnél, adatvédelmi incidens❓

Döntsd el Te magad, most 👋 búcsúzom, mindenesetre ha gondolod, nézd meg ezt a videót, ami egy köztiszteletben álló publicista, kezdeti szomorkás kálváriája volt 👇Ami azóta lehet HAPPY END!